Die Sicherheit der Verarbeitung soll durch festgelegte Maßnahmen gewährleistet werden.

Bei der Frage nach der Sicherheit einer Verarbeitung geht es darum, wie eine bestimmte Verarbeitung von personenbezogenen Daten sicher durchgeführt werden kann.

Hierbei sollen angemessene und mögliche Maßnahmen in Betracht gezogen und auch eingesetzt werden. Diese werden zwar häufig nach technischen und organisatorischen Maßnahmen unterschieden, aber oft in einem Atemzug genannt. Das klingt dann so: „Technischeundorganisatorischemaßnahmen“. Oder man spricht einfach nur von „TOM“ oder auch „die TOMs“.

Die Frage nach der Sicherheit von personenbezogenen Daten steht in einem engen Zusammenhang mit der Sicherheit von Informationen generell. Mit guten TOMs schützen Sie nicht nur die personenbezogenen Daten sondern auch Ihre Geschäftsgeheimnisse.

Die Sicherheit einer Verarbeitung ist ein MUSS bei der Verarbeitung personenbezogener Daten und ein zentrales Element der DSGVO. Dies gilt für alle Daten, die Sie selbst verarbeiten, die Sie im Auftrag für jemand anderen verarbeiten oder die Sie an einen Auftragnehmer zur Verarbeitung geben.

Dokumentieren Sie, welche Maßnahmen Sie für welche Verarbeitung geplant und umgesetzt haben. Prüfen Sie, ob diese Maßnahmen auch wirksam sind. Diese Dokumentation ist ein wertvoller Nachweis darüber, dass Sie die Grundsätze der Verarbeitung personenbezogener Daten gewährleisten.

Die übergeordneten Ziele des Einsatzes von Maßnahmen sind die Sicherstellung bzw. die Gewährleistung:

Durch die Sicherstellung dieser Ziele soll eine Vernichtung, ein Verlust, eine Veränderung, aber auch die unbefugte Offenlegung oder ein unbefugter Zugriff auf personenbezogene Daten möglichst verhindert werden.

Technische Maßnahmen unterstützen dabei, die Sicherheit der Verarbeitung und der Daten durch physische und IT-technische Maßnahmen zu gewährleisten.

Daneben spielt die Sicherheitstechnik der Informationstechnologie (IT-Sicherheit) mit ihren nicht-physischen Aspekten eine immer größere Rolle. Immer mehr Daten werden in einer sogenannten Cloud-Umgebung verarbeitet. Das hat zur Folge, dass auch die Sicherheitsmaßnahmen mit in eine Cloud-Umgebung „umziehen“ und sich ändern. In einem herkömmlichen Büro mit Papierakten und Schränken kann es dazu führen, dass dann nur noch „ältere“ Daten in Papierform vorhanden sind, während neuere Daten in der Cloud verarbeitet und auch nur noch digital gespeichert werden.

Organisatorische Maßnahmen gewährleisten den Schutz bei der Verarbeitung. Sie gehen meist Hand in Hand mit den technischen Maßnahmen (z. B. IT-technische Einrichtung eines rollenbasierten Zugangs und entsprechender Arbeitsanweisung).

„TOM“ sind nur dann sinnvoll, wenn sie in einem direkten oder indirekten Zusammenhang mit einer Datenverarbeitung stehen. Außerdem sollen bei der Auswahl von zu treffenden Maßnahmen weitere Faktoren berücksichtigt werden:

Haben Sie TOM aus einer Beispielliste oder Mustern übernommen, werden Sie feststellen, dass diese nicht auf alle Verarbeitungen gleichermaßen passen. Neben dem kleinsten gemeinsamen Nenner – einer Art Basisschutz – sind also gerade die Maßnahmen zu benennen, welche speziell für eine Verarbeitung gedacht sind. In der Regel sind dies Maßnahmen, die über Ihre allgemeinen Sicherheitsmaßnahmen hinausgehen. Das kann ein zusätzliches Vier-Augen-Prinzip sein, eine besonders komplexe Passwortvorgabe, engmaschige Kontrollen oder ein Safe/Raum mit sehr eingeschränkten Zutrittsrechten.

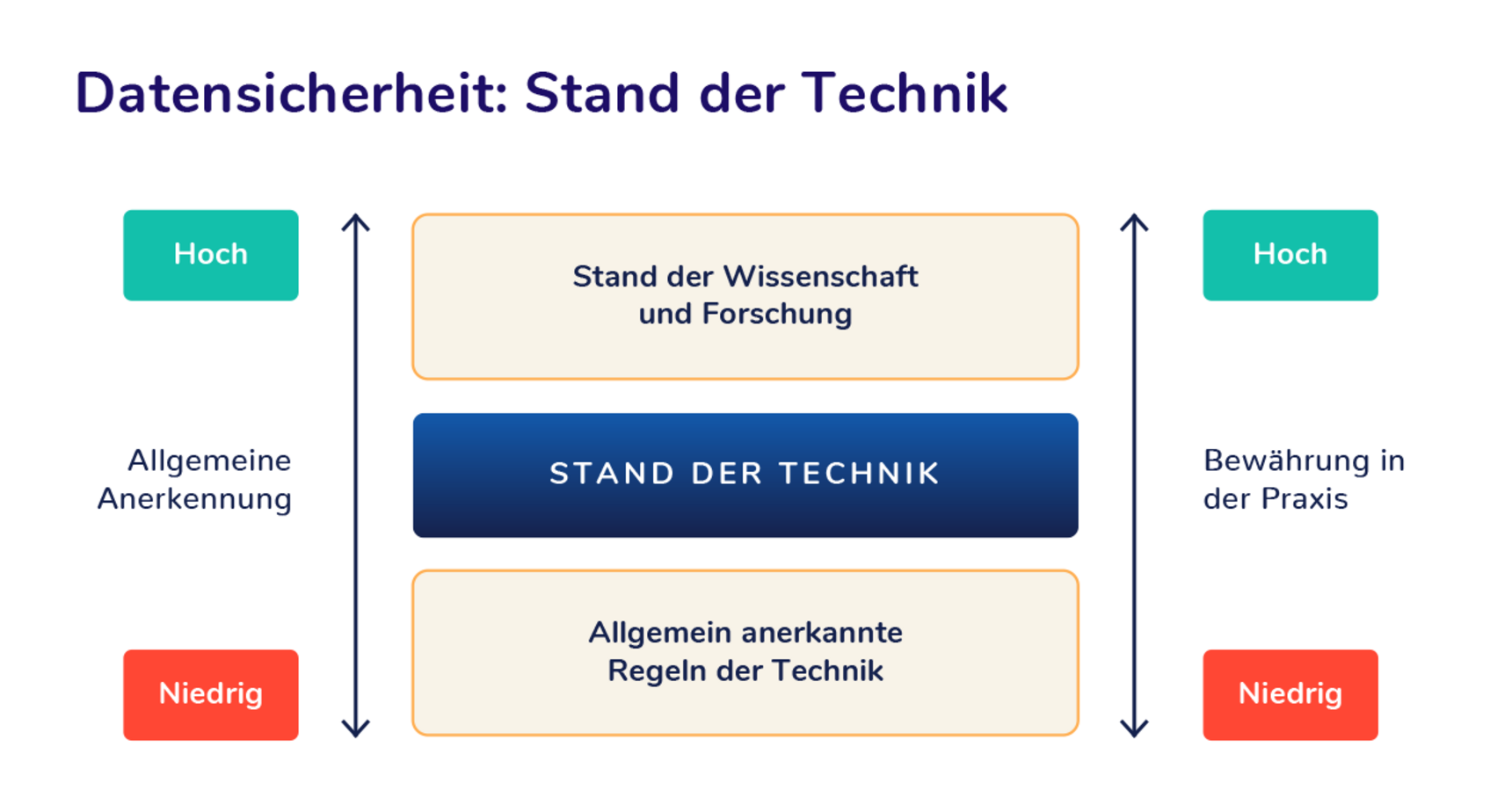

Der Stand der Technik ist ein Begriff, der in verschiedenen Rechtsgebieten Verwendung findet und nicht in der DSGVO definiert wird. Der Stand der Technik umfasst bekannte und bewährte als auch effektive Maßnahmen, die aktuell auf dem Markt verfügbar sind.

Beim Stand der Technik handelt es sich auch nicht um einen statischen Zustand, sondern um einen dynamischen Zustand, der fortlaufend zu berücksichtigen ist, da sich die Technik rasant weiterentwickelt.

Der „Stand der Technik“ ist, wie der Begriff schon hergibt, eine sogenannte „Technikklausel“ und liegt technologisch irgendwo zwischen den „allgemein anerkannten Regeln der Technik“ (geringstes Niveau) und dem weit fortgeschrittenen „Stand der Wissenschaft und Forschung“ (vgl. Drei-Stufen-Theorie des Kalkar-Beschlusses des BVerfG).

Die getroffenen Maßnahmen müssen sich auf Ihre individuelle Datenverarbeitungssituation beziehen und unter Berücksichtigung verschiedener Faktoren getroffen werden. Die DSGVO macht außerdem keine Angaben dazu, WELCHE Maßnahmen getroffen und WIE diese umgesetzt werden sollen. Aus diesem Grunde stehen sehr viele unterschiedliche Informationen und Checklisten von verschiedenen Anbietern im Internet zur Verfügung.

Auch die Form der Darstellung von TOM bleibt offen. Sie können eine Tabelle erstellen, eine Fließtextform wählen oder die Maßnahmen im Verzeichnis der Verarbeitungstätigkeiten (VVT) mit aufführen.

Wichtig ist in jedem Fall, dass die Maßnahmen auf die konkreten Tätigkeiten und Gegebenheiten Ihrer Organisation abgestimmt sind. Daher können bestehende Checklisten immer nur als Beispiel und Muster dienen, aber eine individuelle Befassung mit dem Thema niemals ersetzen.

Für eine strukturierte Vorgehensweise zu Bestimmung von organisatorischen und technischen Maßnahmen bietet das Standard-Datenschutzmodell (SDM) der DSK einen geeigneten Mechanismus. Auch wenn die Anwendung des SDM keine Pflicht ist, gibt sie doch wertvolle Hinweise, wie die rechtlichen Anforderungen der DSGVO nachhaltig in technische und organisatorische Maßnahmen überführt werden können. Somit unterstützt das SDM Sie bei der Einhaltung von Rechenschaftspflichten. Die Stiftung Datenschutz bietet eine Arbeitshilfe zum SDM.

Und zwar immer dann, wenn diese gar nicht bekannt sind, nicht passen, nicht wirken – oder nicht ab und an auch einmal überprüft werden.

Beispiel 1: Was nützt die schönste Passwortrichtlinie, wenn Ihre Mitarbeitenden dennoch „1234“ verwenden können und dies gar nicht bemerkt wird?

Beispiel 2: Was nützen abschließbare Schränke oder Postfächer auf Fluren, wenn sie aus Bequemlichkeit nicht abgeschlossen werden?

Beispiel 3: Was nützt eine Datensicherung Ihrer Daten, wenn niemals getestet wurde, ob eine Wiederherstellung von Daten auch tatsächlich klappen würde?

Einen hundertprozentigen Schutz zu erreichen ist schwierig und oftmals gar nicht möglich. Dennoch können Sie durch gezielte Maßnahmen die Sicherheit der Verarbeitung und der Daten erheblich unterstützen.